За 2020 год центр мониторинга и реагирования на кибератаки Solar JSOC зафиксировал более 200 хакерских атак со стороны профессиональных кибергруппировок, включая массовые попытки воздействия на целые отрасли и сектора экономики.

Объектами атак в таких случаях могут оказаться организации, относящиеся к критической инфраструктуре России. То есть под ударом - системы, функционирующие в важных сферах жизни: это здравоохранение, наука, транспорт, связь, атомная энергия, банки, топливно-энергетический комплекс, а также различные виды промышленности от горнодобывающей до химической.

Какие в настоящее время основные требования российского законодательства к объектам критической информационной инфраструктуры и насколько рынок готов внедрять современные цифровые решения, рассказал технический консультант по кибербезопасности Schneider Electric Андрей Иванов.

По его словам, понятие «информационная безопасность» впервые прозвучало в 1974 году после того, как появились персональные компьютеры, за ними - первые вирусы, первые хакеры и первые кражи цифровых данных.

«В России термин «кибербезопасность» не определен, поэтому может подразумеваться как информационная безопасность, так и безопасность ИКТ, и кибербезопасность. «Кибер» - это слово-приставка, означающая «связанный с компьютерами и интернетом». В английский язык слово «cyber» пришло из греческого, где «кибернетикой» называют науку об управлении и передаче информации среди людей и машин», - пояснил Андрей Иванов.

Далее сформировалось понятие подхода к обеспечению кибербезопасности АСУТП как объекта критической инфраструктуры.

АСУТП - это автоматизированная система управления технологическим процессом, то есть группа решений технических и программных средств, предназначенных для автоматизации управления технологическим оборудованием на промышленных предприятиях.

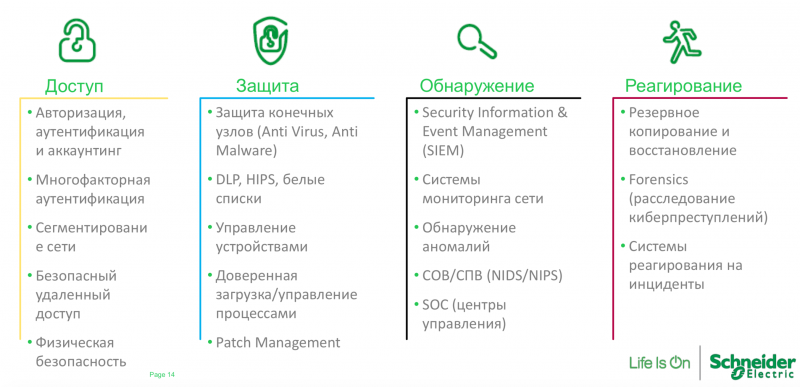

«Существует четыре категории мер и средств защиты: в первую очередь, это контроль управления доступом, далее это защита - антивирусы и управление подключаемыми устройствами, также речь идет о средствах обнаружения кибератак, и еще о средствах реагирования на эти атаки», - отметил технический консультант по кибербезопасности Schneider Electric.

Таким образом, защитить АСУТП можно с помощью антивирусного ПО, контроля запуска и целостности приложений, контроля подключаемых устройств, авторизации и аутентификации, логирования событий безопасности, оптимальной настройки служб и сервисов, регулярными обновления АВ баз и ПО.

Защита сетей строится за счет разделения сетей и их сегментирования, мониторинга и анализа трафика, конфигурации сетевого оборудования, авторизации и аутентификации, логирования событий безопасности и регулярными обновлениями прошивок.

Защита ПЛК идет с помощью настройки списков подключений, логирования событий безопасности, отключения неиспользуемых сервисов (FTP/TFTP и т.д.), установки сложных паролей и многоуровневого доступа, а также контроля целостности прошивки.

Каким образом можно централизованно обеспечить информационную защиту? По словам специалиста, кибербезопасность настраивается благодаря антивирусному сканированию, обнаружению несанкционированного вторжения, централизованной платформы управления безопасностью, системе предотвращения потери данных, сервису администрирования Windows, политике «белых» списков используемого программного обеспечения, и системе резервного хранения и восстановления.

Как рассказали Nord-News в компании «Ростелеком-Солар», целью наиболее профессиональных хакерских группировок обычно являются деструктивные действия и кибершпионаж.

Ущерб от атак такого класса измеряется не только финансовыми потерями, но и влиянием на экономику страны в целом, безопасность жизнедеятельности граждан и политическую ситуацию.

Только сопутствующий ущерб от компрометации инфраструктуры, такой как кража персональных данных сотрудников и клиентов, регулярных и репутационных рисков, возможности развития новых атак в случае успеха киберпреступников мог бы достичь десятков миллионов рублей. Совокупные же убытки от полномасштабной реализации такого рода атаки составили бы несколько миллиардов рублей.

«В связи с высоким уровнем защищенности кредитно-финансовой отрасли (ключевого фокуса атак злоумышленников) наиболее успешными были атаки с использованием вирусов-шифровальщиков, позволяющих дестабилизировать состояние инфраструктуры. Тем не менее наличие системы резервного копирования и плана восстановления, как правило, останавливает компании от уплаты выкупа злоумышленникам и не позволяет им достигнуть ключевой цели - монетизации атаки», - отметили в компании.

В свою очередь технический консультант по кибербезопасности Schneider Electric Андрей Иванов обратил внимание, что инциденты безопасности неизбежно произойдут, и к этому необходимо быть готовыми.

«Наличие хорошо документированного набора процессов и процедур реагирования на инциденты имеет важное значение. Это не только скорость, с которой обнаруживается угроза, но и скорость, с которой угрозы безопасности смягчаются и устраняются, что контролирует потенциальные риски и возникающие расходы», - объяснил специалист.

Стоит отметить, что безопасность - это непрерывный процесс, а не единичное, изолированное усилие. Каждый этап проектирования должен включать в себя набор шагов безопасности.

По данным центра мониторинга и реагирования на кибератаки Solar JSOC за 2020 год, в 40% случаев целью атак высокопрофессиональных хакерских группировок, в том числе работающих в интересах иностранных государств, является доступ к промышленным сегментам предприятий.

Между тем, в Северо-Западном федеральном округе за 2019 год было зафиксировано свыше 128 тысяч кибератак.

Самым распространенным инструментом злоумышленников в регионе в 2019 году стало использование уязвимостей в веб-приложениях: веб-порталах, электронной почте, интернет-банках, личных кабинетах. На этот вид атак приходится 36% всех инцидентов.

При этом, как отметили эксперты Solar JSOC, в Северо-Западном федеральном округе отчетливо прослеживается одна из самых высоких динамик уязвимостей веба: каждое третье приложение в области исследования имеет возможность взлома и получения доступа к серверу организации.

Этот метод атаки показывает рост и в целом по стране. По данным Solar JSOC, количество инцидентов, связанных с веб-приложениями, за 2019 год увеличилось на 13%.

«Такая динамика может быть связана с активным развитием корпоративных интернет-ресурсов, причем не только в традиционных для этого отраслях (банках, ритейле), но и в энергетике, ТЭК, госсекторе. При этом большая часть подобных ресурсов имеет критические уязвимости, позволяющие получить привилегированный доступ к ресурсам организации», - пояснил директор центра мониторинга и реагирования на кибератаки Solar JSOC компании «Ростелеком» Владимир Дрюков.

Сейчас также читают: Названа продолжительность жизни женщин в Мурманской области